1、工业通信协议有几千种吗?

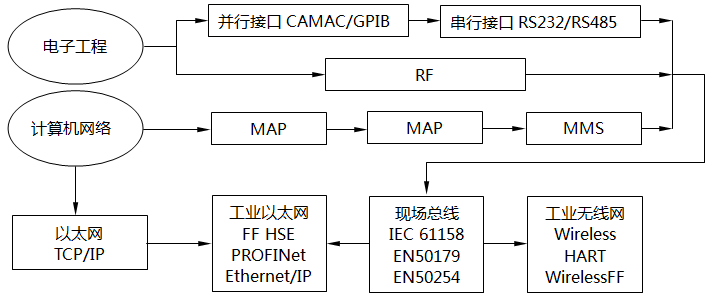

溯源工业通信协议如上图所示有三个分支。一个来自电子工程,从上世纪70年代开始由RS232和RS485串行通信协议发展到现场总线,如CAN,interbus,Profibus,DeviceNet,CCLink,FF……。另一个分支起源于计算机网络,上世纪80年代依据ISO的开放系统互联OSI7层模型,美国通用汽车GM和波音开发的MAP(Manufacturing Automation Protocol),尽管后来在市场竞争中败给了以太网,但它首创采用的令牌总线协议,成为一些工业现场总线运用的通信方法。第三个分支同样起源于计算机工程,以太网的协议因为其开放性和极佳的市场相应,随着 PC机蓬勃发展而迅速普及,于是在上世纪90年代开始向工业应用渗透,最终取得了极大的成功,一直到现在工业以太网风靡了整个工业通信。

不过由于工业应用所呈现的多样性,譬如过程控制对实时通信要求的mission-critical,与离散制造对实时通信要求的time-critical,就有很大的不同。何况还有在工程要求上的区别,例如过程控制中的传感器、变送器和执行器要求供电线与信号线合二为一的二线制和长线驱动,以及防爆及防止浪涌的要求,对现场总线和工业以太网的规范都有很大的影响。可见工业自动化要求的多样性催生了满足不同应用的现场总线和工业以太网。换言之,不同类型的现场总线和工业以太网有着其最适宜的应用定位。

即使这样,现场总线和工业以太网的国际标准IEC 61158所规范的各种协议,也只是区区24种。再计及由ISO发布的道路交通运载工具数字化信息交换国际标准ISO 11898所规范的CAN总线(在工业控制中应用也很广泛);以及在现场总线和工业以太网的国际标准发布以前各大自动化公司开发的PLC、DCS系统所开发的专用通信协议,如西门子的MPI、PPI,Rockwell的DH、DH+,施耐德德MODBUS和MODBUSPLUS,三菱电机的MELSECNET等等,加起来离开数千种通信协议也只是个零头,差了两个数量级。另外, 我们不应把数字通信早期运用的串行总线RS232C/RS422/RS485在数据格式中有关数据位、停止位、奇偶校验等定义不同,也算成不同的通信协议。

不知工业通信协议有几千种的说法从何而来,又有什么依据。

2、目前工业通信中的信息安全是因工业4.0的开发实施而加剧吗?

根据媒体报道,最近德国信息科技、电信与新媒体协会BITKOM公布的一项安全研究报告显示,过去两年,德国有大量制造业曾遭受过工业通信的恶意攻击,带来了约430亿欧元(合500亿美元)的工业损失。BITKOM询问了503位德国各领域制造业的管理者或安全主管,有68%明确表示他们曾遭受攻击。这其中,有47%的损失源自网络攻击行动。

的确,工业4.0的实施如果离开泛在的通信技术,是没有可能把制造设备、运营系统、能源利用、原材料和外协件的供应、产品服务,以及所有上述各种要素背后的人员互联互通,完成提质增效、优化运转、加快市场和服务响应、提高市场竞争力的终极目的的。但是,是不是因为对通信的依赖,由此产生的信息安全问题归咎于工业4.0的推行呢?事实上,信息安全问题早在工业4.0的概念提出之前若干年就发生了。而这几年网络攻击、黑客盛行,迅速由军事应用、政务应用、金融和商业应用等拓广到工业应用,只是凸显了信息安全的极端重要性。

2010年6月发现的的震网病毒攻击伊朗制备浓缩铀的离心机的事件,想必大家都记忆犹新。这一种先进的存在持久威胁(APT)的蠕虫病毒,原来是针对特定目标设计的,它潜伏在使用Windows操作系统的西门子PLC的编程软件STEP 7之中,只有当满足原来设定的条件时才会发作。一旦执行攻击进行远程发布破坏命令,可以持续大约27天,而由于病毒隐藏在PLC的“根工具箱”(rootkit)中,这种欺诈手段使得PLC的维护工程师根本无从发现。

近年来,这个曾经扩散到多于115个国家的震网病毒以及其它病毒,又大有卷土重来之势。原因之一是,现在在役的、数以百万计的PLC中,大部分根本没有采取任何信息安全的措施,在执行命令时从不检查命令的来源,因而无法判断命令是合理的还是破坏性的。原因之二是,在PLC中采用的最多工业通信协议,如Profibus、ProfiNet和MODBUS,也对病毒是不设防的,方便了病毒沿着通信总线扩散。原因之三也许是始料未及的是,由于现在实施网络攻击和其它漏洞攻击的门槛大大降低,像震网这样用了4个零日蠕虫巧妙设计的病毒,竟可以从网上下载源代码;学习对PLC和工业控制系统进行攻击的黑客课程,以及如何利用公开提供的黑客攻击工具(如Metasploit框架),也已经不是难事。据悉,2016年和2017年世界黑客大会重点讨论的就是对PLC和工业控制系统实行攻击和防御的问题。据著名的咨询集团Gartner估计,2018年在信息安全的花费高达960亿美元。

由此可以得出结论,这几年PLC和工业控制系统遭受攻击的不仅仅是德国的制造业,而是覆盖了全球的制造业和公用设施(如电网)。只不过德国的BITKOM协会发表了本国制造业信息安全严重情况的报告,据此加以引申似乎不合情理。

作者:上海工业自动化仪表研究院 彭瑜